豆包 AI 手机 vs Open-AutoGLM:系统级 Agent 与 ADB Agent 的架构差异与安全性分析

引言

近期,社区频繁出现对 豆包 AI 手机 与 Open-AutoGLM 概念混淆的现象。更有甚者在二手平台兜售 Open-AutoGLM 方案,宣称可将任意 Android 设备”升级”为豆包 AI 手机。

这种认知偏差源于对两者底层技术架构的误解。本文旨在从逆向工程视角,结合公开技术资料,系统性地剖析二者的技术实现差异及其引发的行业争议,为读者提供专业的技术参考。

免责声明

- 本文关于豆包 AI 手机的技术分析基于逆向工程推断与公开报道,可能与官方实现存在偏差,仅供技术研究参考。

- 为便于理解,部分技术细节经过适度简化,但核心逻辑保持严谨。

技术架构全景对比

尽管二者均采用 GUI Agent 的基本范式(感知-决策-执行循环),但由于运行在不同的权限层级,其技术实现存在本质差异:

| 技术维度 | 豆包 AI 手机 | Open-AutoGLM |

|---|---|---|

| 屏幕捕获 | READ_FRAME_BUFFER (Framebuffer 直读) |

adb shell screencap (截屏服务) |

| 事件注入 | INJECT_EVENTS (InputDispatcher 层) |

adb shell input (Input 子系统) |

| 推理引擎 | 豆包私有云端模型 + 端侧协同 | AutoGLM-Phone-9B (开源 VLM) |

| 权限等级 | signature (系统级) |

shell (调试级) |

| 部署形态 | OEM 预置 / 系统深度集成 | PC 端 + USB 调试 / 本地部署 |

| AI 架构 | 端云协同 (截图上云推理) | 支持本地 / 云端灵活部署 |

| 开源状态 | 闭源 | 完全开源 (MIT License) |

Open-AutoGLM 技术架构详解

项目概述

Open-AutoGLM 是智谱 AI 开源的手机 AI 助手框架,基于视觉语言模型(VLM)实现屏幕理解与自动化操作。其核心目标是降低 AI 手机的技术门槛,推动开放生态建设。

核心技术栈

1. 多模态屏幕理解 (Screen Understanding)

Open-AutoGLM 的核心能力在于其多模态感知机制。与传统依赖 Accessibility Service 或 View Hierarchy 的自动化方案不同,Open-AutoGLM 直接通过 VLM 模型”读懂”屏幕像素:

- 无需依赖应用源码或特定标签适配

- 基于视觉信息进行 UI 元素识别与语义理解

- 对任意 Android 应用均可工作(通用性强)

2. 智能规划与执行 (Planning & Execution)

用户自然语言指令

↓

VLM 屏幕理解

↓

任务规划引擎

↓

ADB 命令序列

↓

设备执行反馈

- 基于实时屏幕状态自主规划操作路径

- 不依赖预设脚本,动态应对界面变化

- 支持弹窗、广告等”环境摩擦”的自适应处理

3. 任务链与自我纠错 (Task Chain & Self-Correction)

Open-AutoGLM 专为复杂多步骤任务设计,例如”订一张明天去北京的机票”可能涉及数十个操作步骤:

- Human-in-the-loop:登录、支付、验证码等敏感操作支持人工接管

- 自我纠错:流程中断或遇到异常时自主调整策略

- 状态追踪:维护任务执行上下文,确保连贯性

4. 底层模型架构

| 模型 | 类型 | 功能 |

|---|---|---|

| GLM-4.5 | LLM | 推理、规划、Agent 协调 |

| GLM-4.5V | VLM | 视觉推理、屏幕理解 |

| AutoGLM-Phone-9B | 端侧模型 | 移动端优化,已开放下载 |

开源生态

智谱 AI 已开源以下组件:

- 核心模型权重 (HuggingFace)

- Phone Use 能力框架

- 工具链与 API 封装

- 示例项目与文档

豆包 AI 手机技术架构剖析

端云协同架构

豆包 AI 手机采用 “底层系统权限 + 云端 AI 大脑” 的协同工作模式:

┌─────────────────────────────────────────────────────────┐

│ 豆包 AI 手机架构 │

├─────────────────────────────────────────────────────────┤

│ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐ │

│ │ 虚拟屏空间 │───→│ 截图上传 │───→│ 云端大模型 │ │

│ │ (App 运行) │ │ (3-5秒/次) │ │ (推理分析) │ │

│ └─────────────┘ └─────────────┘ └─────────────┘ │

│ ↑ │ │

│ │ ┌─────────────┐ ↓ │

│ └───────────│ 指令下发 │←───────────┘ │

│ │ (操作执行) │ │

│ └─────────────┘ │

└─────────────────────────────────────────────────────────┘

工作流程:

- 应用运行于后台虚拟屏空间

- 系统每 3-5 秒截取屏幕帧

- 截图上传至字节跳动云端

- 云端大模型分析并生成操作指令

- 指令下发至设备执行

由于当前移动端芯片算力限制,云端推理是行业内的普遍选择。但这也意味着所有屏幕内容均会传输至云端。

核心技术争议

豆包 AI 手机引发争议的核心在于其申请的敏感系统权限:

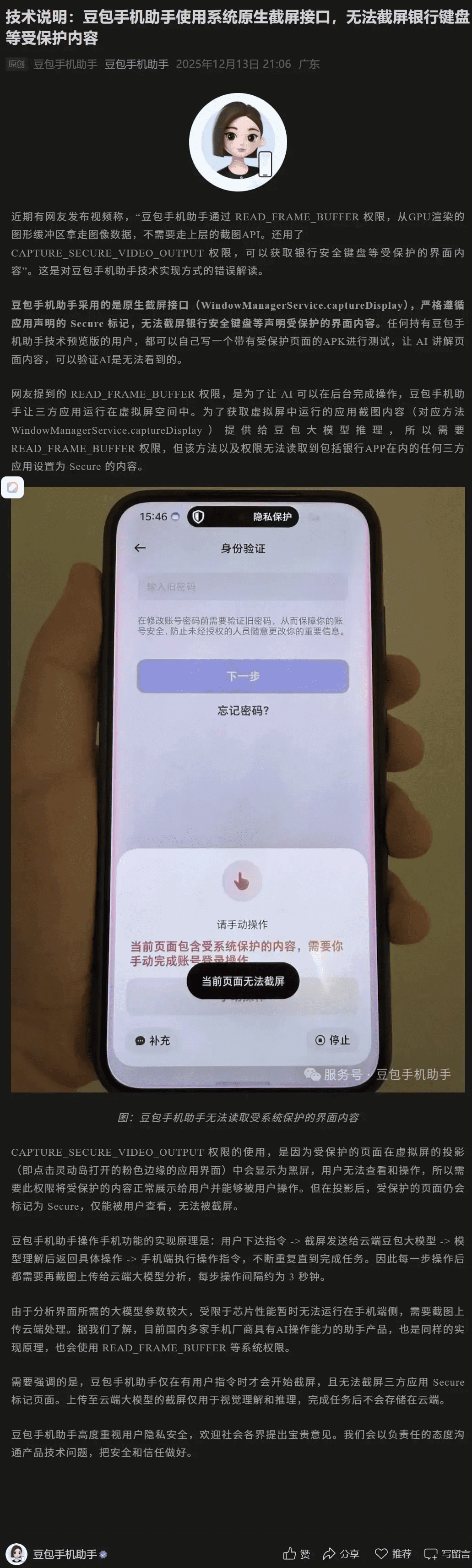

豆包官方回应要点:

- 使用系统原生截屏接口 (

WindowManagerService.captureDisplay) - 严格遵循

FLAG_SECURE标记的安全机制 - 受保护内容(如银行键盘)会返回黑屏,AI 无法读取

- 截图仅用于实时任务推理,任务完成后不在云端存储

屏幕捕获机制深度解析

GUI Agent 的核心依赖

对于 GUI Agent 而言,实时获取屏幕渲染内容(Screen Capture)是实现视觉理解与交互的前置条件。Android 系统层提供了多种 API 用于访问屏幕帧数据。

FLAG_SECURE 安全机制

屏幕捕获能力同时引入了安全风险:恶意应用可能通过录屏/截屏手段窃取敏感信息(如支付凭证、验证码等)。

Android 的应对方案是 WindowManager.LayoutParams.FLAG_SECURE 标志位:

- 当 Window 设置该属性后,系统级截屏 API 返回黑屏帧

- 从 Android 10 开始,

READ_FRAME_BUFFER权限进一步收紧 - 第三方应用需通过

MediaProjectionManager并获得用户明确授权

两种架构的差异化处理

Open-AutoGLM 的合规性实现

Open-AutoGLM 调用的 adb shell screencap 命令最终通过 SurfaceFlinger 的 captureScreen() 接口执行,该接口严格遵循 FLAG_SECURE 约束:

- 对受保护 Window 返回黑帧

- 不具备绕过安全标志的能力

- 符合 Android 安全模型设计

豆包 AI 手机的架构特殊性

豆包 AI 手机采用了一种类似 虚拟化/容器化 的架构设计:

| 传统架构 | 豆包架构 |

|---|---|

| 应用直接渲染至 Display | 应用渲染至虚拟 Display |

| Input 事件直达应用 | Input 事件经中间层转发 |

| 类比:本地桌面 | 类比:远程桌面 / 云游戏 |

在此架构下,若某 Window 设置 FLAG_SECURE:

- 中间层无法捕获受保护帧

- 用户界面显示异常(黑屏)

- 用户体验严重受损

CAPTURE_SECURE_VIDEO_OUTPUT 权限

为解决上述架构限制,豆包 AI 手机申请了 CAPTURE_SECURE_VIDEO_OUTPUT 权限:

| 用途场景 | 说明 |

|---|---|

| 用户显示 | 捕获受保护内容并转发给用户,保证正常显示 |

| AI 截图 | 豆包声称仍使用遵循 FLAG_SECURE 的接口 |

⚠️ 安全提示

从技术能力角度分析,豆包 AI 手机具备捕获任意屏幕内容(包括支付页面、验证码等敏感信息)的能力。用户对此只能依赖厂商的安全承诺,缺乏技术层面的强制约束。

权限模型与实现边界

为何 Open-AutoGLM 无法实现同等能力?

技术根因在于:豆包 AI 手机所依赖的 API 均为 signature 级权限,仅限系统签名应用调用。在非 Root 环境下,ADB 无法获取这些权限。

Android 权限保护级别对照表:

| 保护级别 | 获取方式 | 典型场景 |

|---|---|---|

normal |

安装时自动授予 | 访问网络、振动 |

dangerous |

用户运行时授权 | 相机、位置、通讯录 |

signature |

系统签名应用专属 | Framebuffer 读取、事件注入 |

signatureOrSystem |

系统应用或签名应用 | 系统级别功能 |

豆包 AI 手机核心系统权限清单:

| 权限标识 | 保护级别 | 功能描述 |

|---|---|---|

INJECT_EVENTS |

signature | InputEvent 注入(触控、按键模拟) |

READ_FRAME_BUFFER |

signature | Framebuffer 直接读取(底层截屏) |

CAPTURE_SECURE_VIDEO_OUTPUT |

signature | 安全视频输出捕获(绕过 FLAG_SECURE) |

FORCE_STOP_PACKAGES |

signature | 强制终止应用进程 |

INTERNAL_SYSTEM_WINDOW |

signature | 创建系统内部窗口 |

READ_PRIVILEGED_PHONE_STATE |

signature | 读取特权电话状态信息 |

REQUEST_INSTALL_PACKAGES |

signature | 静默安装应用包 |

架构层级对比

┌─────────────────────────────────────────────────┐

│ Android System Level │

│ ┌───────────────────────────────────────────┐ │

│ │ 豆包 AI 手机 (signature 权限空间) │ │

│ │ - Framebuffer 直读 │ │

│ │ - InputDispatcher 注入 │ │

│ │ - 可绕过 FLAG_SECURE │ │

│ │ - OEM 系统深度集成 │ │

│ └───────────────────────────────────────────┘ │

├─────────────────────────────────────────────────┤

│ ADB Shell Level │

│ ┌───────────────────────────────────────────┐ │

│ │ Open-AutoGLM (shell 权限空间) │ │

│ │ - screencap 服务调用 │ │

│ │ - input 命令注入 │ │

│ │ - 严格遵循 FLAG_SECURE 约束 │ │

│ │ - 无需系统定制,通用性强 │ │

│ └───────────────────────────────────────────┘ │

└─────────────────────────────────────────────────┘

行业生态冲突与争议

主流应用的抵制

2024 年末,豆包 AI 手机面临主流应用的大规模限制:

| 应用/平台 | 限制措施 |

|---|---|

| 微信 | 检测为”异常登录环境”,限制功能 |

| 支付宝 | 触发安全风控,强制下线 |

| 淘宝 | 识别为”高风险行为” |

| 银行 App | 冻结账号或禁止使用 |

| 部分游戏 | 识别为”外挂”行为 |

争议焦点分析

1. 隐私泄露风险

豆包 AI 手机的”端侧记忆”功能可即时存储屏幕信息:

- 文本、图片均可被 AI 读取

- 数据保留时间与范围用户难以控制

- 专家指出功能与隐私的平衡可能被打破

2. 安全隐患

- 系统级权限可能绕过应用沙箱机制

- 存在读取聊天记录、验证码、银行卡信息的技术能力

- 支付安全隐患引发法律专业人士关注

3. 商业竞争冲突

豆包助手的跨应用能力威胁到超级 App 的商业模式:

- 绕过应用内广告和推荐流程

- 动摇”流量入口”和”用户粘性”价值

- 触及平台核心商业利益

4. 监管关注

- 引发监管部门关注(尽管字节否认被”约谈”)

- 凸显 AI 手机在权限合规、数据安全方面的挑战

- 推动行业思考人机交互规则的重构

字节跳动的回应与调整

- 强调所有操作需用户授权后进行

- 不存在”黑客行为”

- 在金融类 App 和部分游戏限制 AI 操作能力

- 积极与各方沟通,谋求形成 AI 使用规则共识

隐私风险深度评估

系统服务暴露风险

豆包 AI 手机将系统级 API 封装为可供特定应用调用的系统服务:

- 字节跳动旗下其他应用可通过模块化集成获取调用能力

- 第三方应用在授权后可能获得系统级能力

- 权限边界由厂商单方面控制

从安全模型角度分析,豆包 AI 手机等效于在设备中植入了一个具有系统权限的 中间人代理(MITM Proxy)。所有 UI 交互数据均经由该代理处理,而访问控制策略完全由厂商定义。

敏感数据采集分类

| 数据类型 | 敏感等级 | 潜在用途 | 风险说明 |

|---|---|---|---|

| 屏幕帧数据 | 🔴 高危 | AI 视觉理解 | 可包含任意可视内容 |

| 设备标识符 | 🟡 中等 | 设备追踪 | 跨应用关联 |

| 地理位置 | 🔴 高危 | LBS 服务 | 行踪追踪 |

| 通讯录 | 🔴 高危 | 社交图谱 | 社交关系暴露 |

| 通话记录 | 🔴 高危 | 行为分析 | 通信行为画像 |

| 短信内容 | 🔴 高危 | 通信监控 | 含验证码等敏感信息 |

| WiFi 热点列表 | 🟡 中等 | 位置推断 | 辅助定位 |

| 蓝牙设备列表 | 🟡 中等 | 设备关联 | 设备图谱构建 |

| 已安装应用列表 | 🟡 中等 | 用户画像 | 兴趣偏好分析 |

技术总结对照表

| 评估维度 | 豆包 AI 手机 | Open-AutoGLM |

|---|---|---|

| 权限模型 | signature (系统级) | shell (调试级) |

| 安全边界 | 可绕过 FLAG_SECURE | 受 FLAG_SECURE 约束 |

| 代码可审计性 | 闭源,不可审计 | 开源,完全透明 |

| 隐私风险等级 | 高 | 低 |

| 用户可控性 | 低(依赖厂商承诺) | 高(完全自主) |

| 部署门槛 | 需 OEM 预置 | USB 调试即可 |

| AI 模型 | 云端私有模型 | 开源 VLM (可本地) |

| 生态开放度 | 封闭 | 开放 |

| 跨应用兼容性 | 遭主流 App 抵制 | 无特殊限制 |

结论与建议

豆包 AI 手机与 Open-AutoGLM 虽然在应用层面均表现为”AI 手机助手”,但其底层技术实现存在本质差异:

豆包 AI 手机

- ✅ 深度系统集成,操作流畅度高

- ✅ 无需 PC 或 USB 连接

- ❌ 闭源不可审计,隐私风险较高

- ❌ 主流应用抵制,生态受限

- ❌

signature级权限引发安全争议

Open-AutoGLM

- ✅ 完全开源,代码透明可审计

- ✅ 隐私风险低,用户完全可控

- ✅ 无应用抵制问题

- ❌ 需 PC + USB 调试环境

- ❌ 受 FLAG_SECURE 限制,部分场景能力受限

选型建议

| 用户类型 | 推荐方案 | 理由 |

|---|---|---|

| 隐私敏感用户 | Open-AutoGLM | 开源透明,风险可控 |

| 技术爱好者/开发者 | Open-AutoGLM | 可定制,可学习 |

| 追求便捷的普通用户 | 视隐私偏好而定 | 权衡便利与隐私 |

| 企业/敏感场景 | Open-AutoGLM | 安全审计需求 |

参考资料

- Open-AutoGLM GitHub 仓库

- 智谱 AI AutoGLM 官方文档

- Android 官方权限文档

- 相关技术分析报道